Mamy 3 sierpnia 2025. Pojawiło się ostrzeżenie o konieczności aktualizacji Elementora z powodu wykrycia podatność na ataki hakerskie. Takie komunikaty jak ten poniższ, ze statusem „strongly recommended” należy czytać „MUSI to być natychmiast zrobione” i pojawiają się w sumie dość rzadko. To jest czerwona flaga, „zawyły syreny”.

Czy jest się czym martwić? Dla tych osób, które nie słyszeli o Elementorze. Elementor to najpopularniejszy ze wszystkich edytorów stron postawionych na Wordpresie. Wykorzystuje go ponad 10 milionów stron na całym świecie. Skoro podatność Elementora została rozpoznana, to hakerzy wiedzą o tym pierwsi i mogą to wykorzystać a ponieważ haker to też zawód więc jest pewne że spróbują się dostać do każdej ze stron która ma tą podatność. Przyjrzyjmy się bliżej, o którą wersję Elementora chodzi, z jakiej ona jest daty a zatem ile dni wystarczy nie aktualizować swojej strony, aby mieć zagwarantowaną możliwość włamania na stronę z użyciem WP i Elementora.

Zacznijmy od komunikatów o dziurze na CleanaTalk z 1 sierpnia 2025 o dwóch (!) dziurach:

https://research.cleantalk.org/reports/search/elementor/CVE-2025-4566

https://research.cleantalk.org/reports/search/elementor/CVE-2025-3075

Wordfence pokazuje historię znalezionych podatności, po datach widać, że w ciągu ostatnich dwóch miesięcy były to trzy wykryte dziury, które zostały naprawione już przez autorów Elementora:

| CVE-2025-4566 | 6.4 | Asaf Mozes | July 28, 2025 |

| CVE-2025-3075 | 6.4 | Tonn | July 28, 2025 |

| CVE-2024-50555 | 6.4 | Bonds | June 19, 2025 |

Przyjrzyjmy się stronom www.Jako niebezpieczna jest wskazana wersja 3.30.2 a bezpieczna jest wyższa niż 3.30.3 czyli ostatnia 3.30.4

https://wordpress.org/plugins/elementor/#developers

Changelog

3.30.4 – 2025-07-30

- Tweak: Improved redirection functionality during the website template import process

3.30.3 – 2025-07-22

- Tweak: Improved performance of the first-time Editor load

- Security Fix: Improved code security enforcement in Import process

- Security Fix: Improved code security enforcement in Text Path widget

- Security Fix: Improved content sanitization in multiple widgets

- Fix: Link control label is missing in all elements – Editor V4

3.30.2 – 2025-07-09

- Fix: Editor failing to load on certain hosting providers due to blocked requests

Zatem wersja z dziurą to jest każda starsza od 3.30.3 z 2025-07-22. Dziura została wykryta po kilku dniach a łatka 3.30.4 opublikowana po 8 dniach 30-07-2025.

Poprzednia wersja 3.30.2 też ma znaną dziurę, o której nie wspomnieli twórcy Elementora, a która jest podana na Wordfence:

Można to podsumować, że KAŻDA WERSJA ELEMENTORA MA ZNANĄ DZIURĘ, o ile upłynie kilka dni od jej ukazania się.

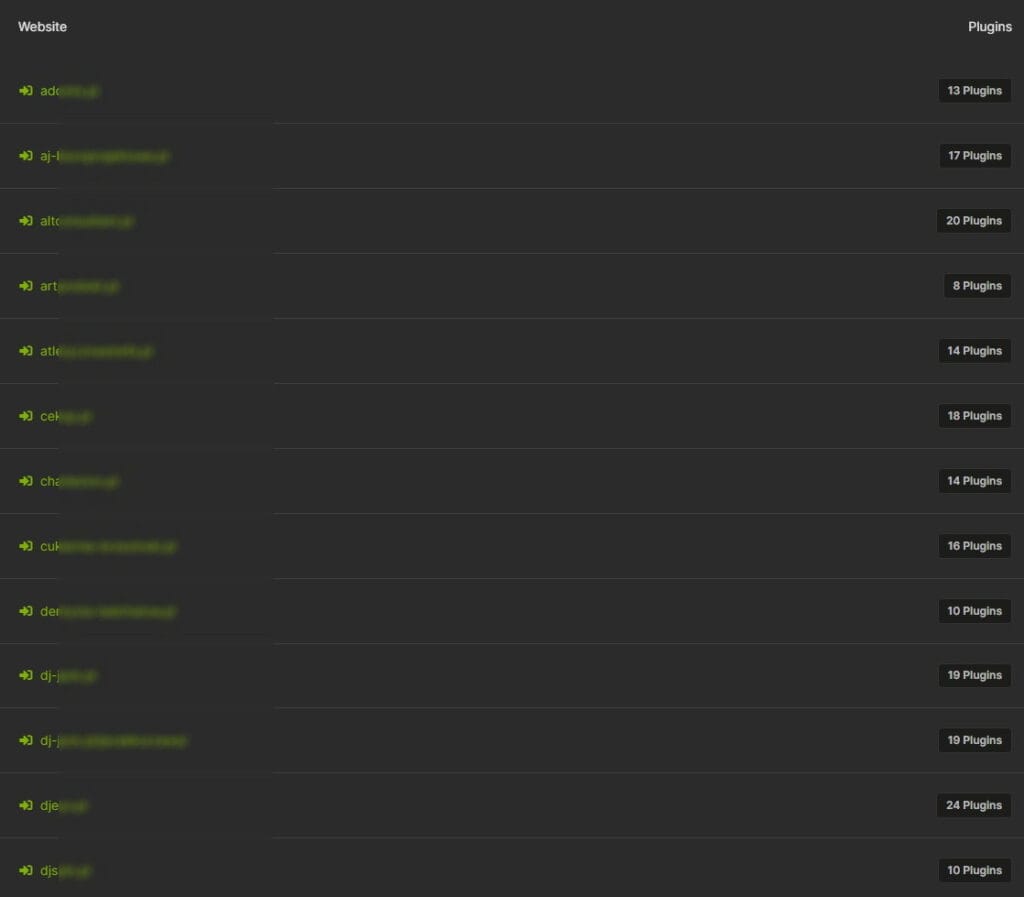

Nasze strony.

Przejdźmy do stron, które monitorujemy. Od razu ważna uwaga – monitorujemy również te, które wcześniej stworzyliśmy lub serwisowaliśmy. Jeśli nie są aktualizowane, to zazwyczaj dlatego, że nie mamy zawartych umów z ich właścicielami. Nie znaczy to jednak, że spuściliśmy je z oka – doskonale widzimy, które strony wymagają pilnej interwencji.

Obecnie mamy ciekawą sytuację: możemy zaktualizować nieaktualne i potencjalnie niebezpieczne wersje Elementora albo zignorować temat i czekać, czy pojawią się tam zawirusowane pliki. Z ponad 20-letniego doświadczenia wiemy jednak jedno – lepiej zapobiegać niż leczyć. Naprawianie stron po włamaniu, usuwanie zainfekowanych plików czy próby ratowania danych często kończą się stratami.

Problemy po włamaniu przypominają stan „po grypie” – infekcja może minąć, ale serwer (czyli „organizm”) jeszcze długo odczuwa skutki ataku. Ale o tym innym razem.

A teraz – tak wyglądają wersje Elementora na monitorowanych stronach:

A to jest tylko jedna wtyczka !!!! Strony ich używają średnio około 1. W tym celu zaglądamy na nasze strony, aby zobaczyć, ile tych wtyczek posiadają strony, na tym screenie – od 8 do 24 wtyczek:

Każda z wtyczek może mieć wykrytą podatność czy dziurę, którymi włamywacze włamią się na stronę www. Metoda „na wtyczkę” czy też na samego WordPressa, który również ma wykrywanych ciągle wiele podatności

https://www.wordfence.com/threat-intel/vulnerabilities

to są dziury wykryte i opublikowane tylko z jednegop dnia – 1 sierpnia 2025 !!!!!!

To tylko jeden z wielu możliwych wektorów ataku. Hakerzy wykorzystują różnorodne metody: ataki na konta FTP, przejmowanie skrzynek pocztowych, infekowanie lokalnych komputerów użytkowników.

Cel takich działań jest oczywisty: przejęcie korespondencji, wykorzystywanie serwerów do masowego rozsyłania spamu, przeprowadzania dalszych ataków, budowania botnetów (tzw. sieci zombie), a także wykorzystywanie mocy obliczeniowej serwera do nieautoryzowanych operacji (np. kopania kryptowalut).

Podsumowanie:

Każda strona internetowa musi być:

regularnie i terminowo aktualizowana,

stale monitorowana pod kątem zmian plików oraz nieautoryzowanych modyfikacji treści.

Sam monitoring nie wystarcza. Skuteczna ochrona wymaga zastosowania kompleksowych, profesjonalnych rozwiązań – w tym oprogramowania antywirusowego i systemów wykrywających oraz blokujących próby włamań. Warto jasno zaznaczyć: darmowe narzędzia bardzo rzadko zapewniają odpowiedni i skuteczny poziom zabezpieczeń. Tylko komercyjne, płatne rozwiązania oferują realną skuteczność i wsparcie w przypadku incydentów. Mamy tu na myśli wykorzystanie narzędzi płatnych, które są niezbędne do skutecznej ochrony strony.

Zadbaj o bezpieczeństwo swojej strony – powierz jej ochronę specjalistom i zyskaj spokój w kwestii jej stabilności i odporności na ataki.

Opieka nad stroną www cennik

https://tomaszowmaz.pl/stronyinternetowe/opieka-nad-strona-www-administracja-bezpieczenstwo/